Data aggiornamento: luglio 2025.

Quanto è sicuro un sistema di supervisione industriale SCADA? Accedere al sistema di monitoraggio attraverso il web può essere pericoloso? Esistono delle pratiche che possono metterci a riparo da accessi indesiderati e acquisizione illecite dei dati nei nostri impianti?

Benvenuti sul mio sito dedicato alla didattica dell’automazione industriale, oggi parliamo di come ridurre i rischi sulla sicurezza nei sistemi di monitoraggi e controllo.

Ecco gli argomenti di oggi:

Importanza della sicurezza nei sistemi supervisori scada.

Problematiche di sicurezza dei sistemi scada che possono verificarsi.

Assetto del sistema scada e comunicazione con l’esterno.

Sicurezza a livello di hardware, software e sistema operativo.

Gestione dei sistemi operativi e degli upgrade software.

Importanza della sicurezza nei sistemi di monitoraggio scada.

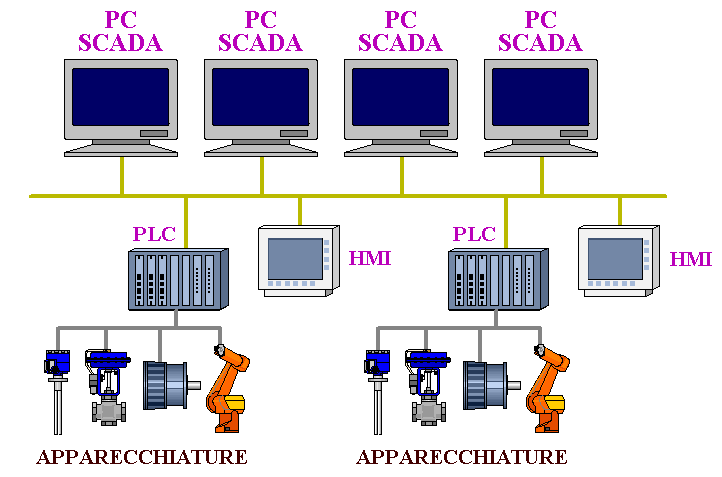

Oggi che l’integrazione dei sistemi HMI e SCADA con diversi livelli e aree di fabbrica è sempre più articolata, spinta dall’impulso dell’industria 4.0, i rischi informatici di vario tipo possono rappresentare un serio argomento da affrontare in fase di progettazione, così come durante il revamping dei sistemi (ammodernamento).

Sebbene alcuni ambienti di progettazione dei monitoraggi offrano funzionalità di sicurezza intrinseca, proprio perché questi sono integrati con diverse reti dove coesistono diversi sistemi operativi e software, la sicurezza offerta di default può in alcuni casi non essere sufficiente.

Problematiche di sicurezza dei sistemi scada che possono verificarsi.

Che cosa può accadere se un sistema di monitoraggio non viene curato dal punto di vista della sicurezza? Facciamo degli esempi:

L’accesso fisico ai computer o ai pannelli HMI è aperto a chiunque si trovi nei loro paraggi? Qualcuno potrebbe impartire dei comandi al sistema provocando l’arresto dei processi se non addirittura dei danni.

Qualcun altro potrebbe spegnere il computer o tagliare il cavo di rete, pensate che questo sia inverosimile? Bene circa venticinque anni fa ho personalmente visto un quadro elettrico dove erano stati tagliati un mazzo di cavi con una gigantesca cesoia (circa 50 cavi). Il tizio che lo aveva fatto era arrabbiato per qualche motivo e aveva ritenuto di fare un dispetto al suo capo turno.

L’accesso ai sistemi scada avviene anche da remoto? Com’è gestita la sicurezza in questo caso? Qualcuno potrebbe rubare dati come i file di log dei parametri impianto, oppure delle ricette?

L’accesso del computer per mezzo di Internet può esporre i sistemi a virus?

Questi sono solo alcuni esempi di ciò che può accadere quando non si progetta la sicurezza dei sistemi di interfaccia uomo macchina, nei prossimi paragrafi vedremo alcuni punti da considerare per identificare la vulnerabilità dei sistemi scada.

Assetto del sistema scada e comunicazione con l’esterno.

La prima cosa da fare è verificare come il sistema di monitoraggio comunica con il campo (controllori e apparecchiature), quali reti utilizza, e se prevede accesso remoto, se ci sono degli adeguati firewall per separare le reti.

Su sistemi di una certa data, spesso sono impiegate tecnologie software e hardware pensate per lo più per funzionare in modo locale, e nel momento in cui sono stati costruiti alcune tecniche di intrusione cibernetica non esistevano.

Per questo motivo è necessario porre attenzione a ogni oggetto presente nel sistema d’automazione connesso con i bus di campo e con le reti più ad alto livello.

Tenendo presente che i protocolli di comunicazione più moderni offrono solitamente più sicurezza, potrebbe essere necessario provvedere a rendere più moderno parte del sistema d’automazione.

Sicurezza a livello di hardware, software e sistema operativo.

Quando parliamo di sistemi di monitoraggio parliamo sostanzialmente di hardware sui quali questi girano, di sistemi operativi che supportano i programmi e fungono da interfaccia con l’hardware, e dei programmi di monitoraggio stessi. Queste tre aree devono essere considerate quando si progetta la sicurezza del sistema.

Come viene gestita la sicurezza di accesso ai computers o ai pannelli operatore? C’è un sistema di login con nome e password operatore, un metodo di accesso che utilizza chiavi elettroniche, badges o tags, oppure dei sensori di rilevamento biometrico come quelli per impronte digitali?

Che tipo di sicurezza viene adottata a livello di sistema operativo? Antivirus gratuito dello stesso, sistemi di sicurezza a pagamento?

Che tipo di ambiente viene predisposto per il software di monitoraggio scada? Esso funzionerà sulla macchina fisica, su una macchina virtuale, oppure su una macchina virtuale in un server remoto blindato?

Gestione dei sistemi operativi e degli upgrade software.

Per garantire la sicurezza dei sistemi SCADA è anche necessario verificare chi si occupa dell’installazione e dell’aggiornamento dei sistemi operativi per computer, dei firmware per i pannelli operatore HMI, e dei software installati su questi.

Queste operazioni vengono svolte dal personale dell’azienda che ha progettato il sistema di supervisione, dal personale di fabbrica, o ancora da personale di terze parti?

Cosa accade quando si rende necessaria la manutenzione dei computers o del sistema scada stesso? Chi ha accesso ai sistemi?

Conclusioni.

In conclusione, progettare un sistema di monitoraggio industriale non può esimerci dal prendere in carico la gestione della sicurezza dello stesso, soprattutto oggi che gli scada sono integrati nelle fabbriche, e sempre di più nel modo Internet e nel Web.